どうも、ukimaruです。

今回はAzure、Intuneに関する記事になります。

はじめに

PCの初期設定、毎回面倒に感じていませんか?

特にリモートワークが当たり前になってきた今、社員が自宅でPCを開封してすぐ業務を始められる仕組みは大きな価値があります。

この記事では、Microsoft Entra ID(旧Azure AD)とIntuneを活用して、完全ゼロタッチでWindows PCのセットアップを自動化する方法を解説します。

- IT管理者がいない会社

- 情シスが一人だけの企業

- 中小企業のDX担当の方

そんな方におすすめです。

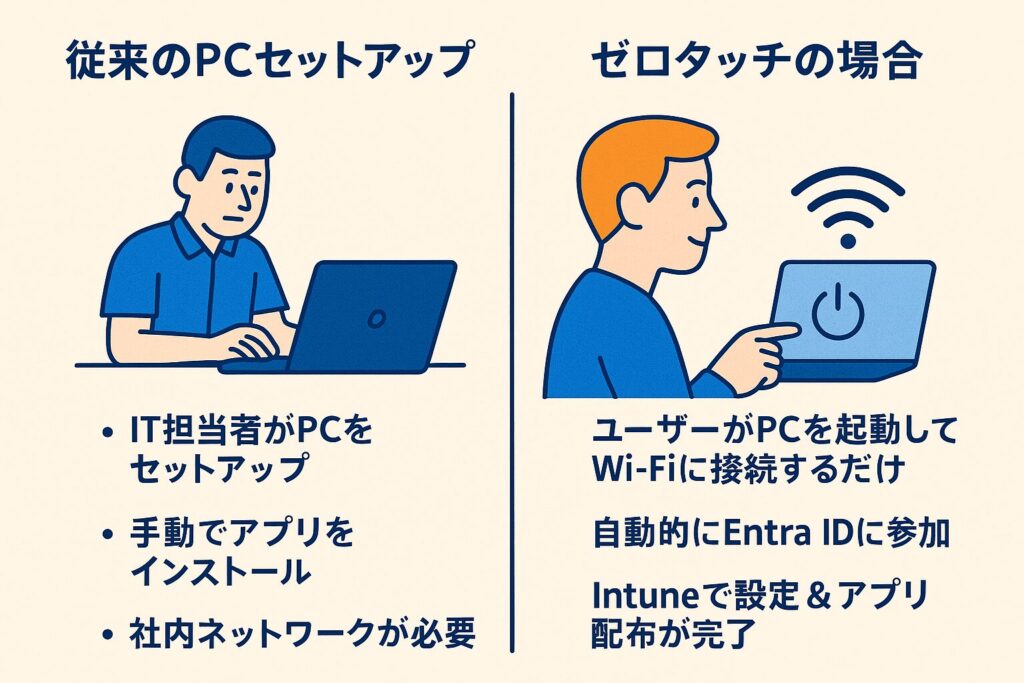

第1章:ゼロタッチデプロイって何?

ゼロタッチデプロイ(Zero Touch Deployment)とは、PCを箱から出してインターネットに接続するだけで、必要な設定やアプリがすべて自動で適用される仕組みです。

従来のPCセットアップ:

- IT担当者がPCをセットアップ

- 手動でアプリをインストール

- 社内ネットワークが必要

ゼロタッチの場合:

- ユーザーがPCを起動してWi-Fiに接続するだけ

- 自動的にEntra IDに参加

- Intuneで設定&アプリ配布が完了

“情シスの手が届かない場所”でも、業務に必要な状態まで持っていけるのが強みです。

第2章:必要なツールと前提知識

Microsoft Entra ID(旧 Azure AD)とは?

クラウド上でIDとアクセス管理ためサービスです。

社員やユーザーの「誰が、いつ、何にアクセスできるか」をコントロールし安全に制御するものです。

2023年、Microsoftは「Entra」というID管理ファミリーに統一し、Azure ADは「Microsoft Entra ID」という名前に変更されました。

目的は、「セキュリティ・アクセス管理の強化をクラウド前提で再設計する」という方向性の明確化です。

Microsoft Intuneとは?

クラウドベースのデバイス管理サービス。

構成プロファイルやアプリ配布、セキュリティポリシーの適用などが可能。

つまり、

「セキュリティ設定・アプリの配布・ポリシー適用を遠隔から遠隔管理者の味方」

「会社のPCやスマホをクラウド上で管理できるツール」 です。

必要なライセンス

- Microsoft 365 Business Premium(中小企業向け)

- または Microsoft Intune ライセンス

対象PC

- Windows Autopilot 対応デバイス

- 通常はメーカーからハードウェアIDを取得可能

- Macでも可(構成プロファイル、シェルスクリプト作成必須)

どう使うのか?(ゼロタッチ構成の例)

- PCの情報(ハードウェアID)をIntuneに登録(Autopilot)

- 構成オプションを作成(Intune)

- ※「管理者権限は持たない」「USBは使用禁止」

- 必要なアプリをあらかじめ指定

- Google Chrome、Zoom、Officeなど

- ユーザーが初めてサインイン(Entra ID経由)

- Intune から特典とアプリが自動で適用される

第3章:構成の全体像

以下のような構成でゼロタッチデプロイを実現します。

1. Entra ID

- ユーザーの管理(名前、所属など)

- グループ管理(部署やロールごと)

2. Intune

- Autopilot 登録(PCの識別情報をアップロード)

- 構成プロファイル(Windows設定、Wi-Fi、セキュリティなど)

- PowerShellスクリプト(アプリ自動インストール、OneDrive設定など)

- ポリシーのグループ割当

3. 利用者の流れ

- PCを起動 → Wi-Fi接続 → Entra IDへサインイン

- Intuneから自動でポリシー&スクリプト適用

- 数分後には業務開始できる環境に!

第4章:実際の構築手順

ステップ1:Autopilot にPCを登録する

- セットアップするPCのハードウェアID(CSVファイル)を取得

- Microsoft Intune管理センターにアクセス

- [デバイス] → [Windows] → [Windows登録] → [デバイスの登録]からCSVをアップロード

- Autopilot プロファイルを作成し、自動登録を有効化

ステップ2:ユーザーとグループの準備(Entra ID)

- Entra ID ポータルにアクセス

- 対象ユーザーを作成(または同期)

- 部署やロールごとにグループを作成

- グループにユーザーを割り当て

ステップ3:構成プロファイルの作成(Intune)

- デバイス制限(USB使用不可、壁紙設定など)

- セキュリティ設定(BitLocker、パスワードポリシー)

- Wi-Fiプロファイル(SSIDと認証情報を事前に設定)

ステップ4:PowerShellスクリプトの登録

- 例:Google ChromeやZoomなどのアプリインストール

- OneDrive自動ログインや同期フォルダの構成

- [スクリプト] → [新しいスクリプト]からアップロード可能

ステップ5:プロファイルとスクリプトの割当

- 前述のユーザーグループに対して割り当て

- 条件付きアクセスやフィルターの適用も可能

第5章:自宅でのセットアップ実験

- 対象PCを開封

- Wi-Fiに接続

- Entra IDのユーザー情報でサインイン

- Intune経由でプロファイルとスクリプトが適用される

- 必要なアプリが自動インストール、壁紙やポリシーが反映

所要時間:ネット環境にもよるが、10~30分程度で利用可能状態になります。

トラブルシュート例

- Wi-Fi接続後にプロファイルが適用されない

→ Intune側の割当確認 - スクリプトが動かない

→ ログ取得(Intuneポータルから可能)

第6章:やってみてわかったポイント

- 最初の構成はやや手間だが、一度作ればスケーラブルに展開できる

- PowerShellスクリプトのテスト環境を別途用意すると安心

- グループベースの割当が超重要(属人化防止に)

- PCメーカーにAutopilot事前登録を依頼できるケースもある

第7章:テンプレート&サンプル提供

無料で使えるチェックリストPDF(要配布)

- ユーザー準備項目

- Intune構成チェック

- PCセットアップ手順

スクリプト例

# Google Chromeのインストール

Invoke-WebRequest -Uri "https://dl.google.com/chrome/install/latest/chrome_installer.exe" -OutFile "$env:TEMP\chrome_installer.exe"

Start-Process "$env:TEMP\chrome_installer.exe" -Waitまとめ

ゼロタッチデプロイは、少人数の情シスでもリモート環境でも強力な武器になります。

Entra IDとIntuneを使えば、セキュアかつ効率的なPC管理が実現できます。

管理者不足な企業にとっては工数削減にもってこいだと思います。

exit 0

コメント